GrapheneOS : le dessous des données

Seconde partie. De l'addiction aux données comme "preuves" judiciaires. Deux experts américains nous en parlent.

Nous avons mis en lumière dans la première partie ce qu’était GrapheneOS et pourquoi ce système d’exploitation libre posait de sérieux problèmes à l’Etat, qui ne comprend ou fait mine de ne rien comprendre.

Vous allez voir dans cette seconde partie que ChatControl, l’horreur européenne qui prévoyait le scan de toutes les communications avant chiffrement, ne vise absolument pas à lutter contre la pédocriminalité mais bien à imposer un système de surveillance de masse, par ailleurs interdit par la jurisprudence de la Cour de justice de l’Union européenne. Et Europol exige pour sa part des portes dérobées permettant d’accéder à distance à tous les appareils.

Nous nous sommes adressés à l’équipe de GrapheneOS afin de recueillir leur version. Voici ce qu’ils nous ont répondu.

Tout a commencé par un journaliste du Parisien qui nous a posé la question suivante:

« Je prépare un article sur l’utilisation de votre solution de téléphone sécurisé par des trafiquants de drogue et autres criminels. Avez-vous déjà été contacté par la police ? Savez-vous que certains de vos clients pourraient être des criminels ? Et comment votre entreprise gère-t-elle cette question ?»

Aucune information supplémentaire ne nous a été fournie concernant les accusations ou sur l’identité de ceux qui les formulent.

Il s’avère que c’est l’État français. On nous a menacé de poursuites si nous ne coopérons pas. Ils propagent des idées complètement fausses sur qui nous sommes et ce que nous développons. Voici quelques-unes de leurs affirmations :

L’affaire a fait le tour de centaines des médias - sites d’information, radio, télévision, etc. Il convient de noter que ces publications reprennent en grande partie des citations directes des forces de l’ordre.

GrapheneOS ne possède pas les fonctionnalités qu’ils prétendent, n’est pas distribué de la manière qu’ils affirment et ils ne comprennent pas le fonctionnement des logiciels open source. Ils se basent sur le cliché classique selon lequel « si vous utilisez GrapheneOS, vous devez cacher quelque chose ». Ils considèrent automatiquement toute personne utilisant notre système comme suspecte et propagent l’idée qu’une partie importante de nos utilisateurs serait composée de criminels. En réalité, la grande majorité sont des personnes ordinaires souhaitant se protéger de la surveillance (de masse), de la collecte de données et autres intrusions similaires.

GrapheneOS est disponible uniquement sur notre site officiel, et non chez des revendeurs douteux dans des ruelles sombres ou sur le « dark web ». Il n’existe pas de fausse application Snapchat et GrapheneOS ne déclenchera jamais de réinitialisation lorsque le téléphone est connecté à un ordinateur.

Tout cela relève du travail de revendeurs qui n’ont aucun lien avec nous. De nombreuses entreprises installent GrapheneOS — ou des parties de celui-ci — sur un téléphone Google Pixel et le vendent comme un produit. GrapheneOS étant open source, cela reste parfaitement légal. C’est exactement le cas pour AOSP, le projet Android Open Source : nous utilisons AOSP comme base et développons dessus, et chacun peut prendre notre code, ajouter des fonctionnalités (parfois douteuses) et vendre le résultat comme un produit.

Si ces produits portent également le nom de GrapheneOS — ce qui semble être le cas pour certains — ces entreprises enfreingrent notre marque déposée et violent donc la loi. Quoi qu’il en soit, nous ne sommes impliqués dans rien de tout cela ; la France nous confond avec eux.

En conséquence, nous ne considérons plus la France comme un pays sûr. Les autorités n’ont encore pris aucune mesure contre nous — mais nous ne comptons pas attendre que cela arrive. Nous cessons donc de recourir à OVH comme fournisseur d’hébergement, car étant basé en France, il serait contraint de coopérer avec les forces de l’ordre si la situation l’exigeait. Cela dit, nos services ne collectent ni ne stockent de données sensibles et l’ensemble de notre infrastructure critique reste sous notre contrôle physique. Il n’y aura donc aucun impact direct sur nos utilisateurs français.

Cet article est d’intérêt public. Nous le laissons donc en accès libre.

Amusons nous un peu en citant le paragraphe 20 du Digital Services Act:

Lorsqu’un fournisseur de services d’intermédiation collabore délibérément avec un destinataire des services afin de se livrer à des activités illégales, les services ne devraient pas être réputés avoir été fournis de manière neutre et le fournisseur ne devrait donc pas pouvoir bénéficier des exemptions de responsabilité prévues dans le présent règlement. Tel devrait être le cas, par exemple, lorsque le fournisseur propose son service dans le but principal de faciliter des activités illégales, par exemple en indiquant explicitement que son objectif est de faciliter des activités illégales ou que ses services sont adaptés à cette fin. Le seul fait qu’un service propose des communications chiffrées ou tout autre système rendant impossible l’identification de l’utilisateur ne doit pas être considéré en soi comme facilitant des activités illégales.

L’argument avancé de l’Etat pour justifier cette nouvelle atteinte à la vie privée en s’en prenant à GrapheneOS est cette fois-ci le narcotrafic. L’accès aux données d’un téléphone est-il critique à une enquête judiciaire, en particulier visant le crime organisé?

L’obsession européenne pour les données remonte à deux grosses opérations récentes et à une superbe manipulation orchestrée par le FBI.

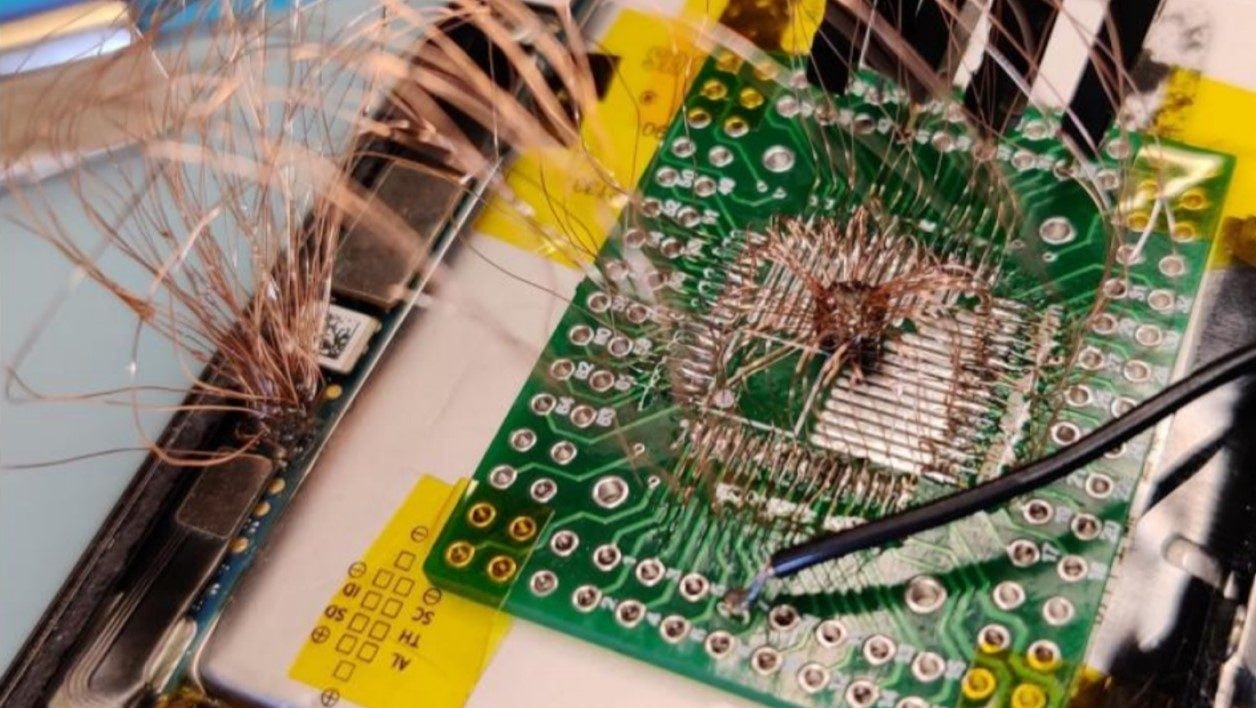

La première affaire ? Encrochat, une société néerlandaise, offrait des services de communications chiffrées sur des téléphones modifiés – déconnexion des caméras, du GPS , micro et des capteurs - et ajour d’une surcouche “secrète” à Android. Il s’agissait d’un service de communication en réseau fermé: seuls les téléphones modifiés par Encrochat et dont les abonnements au service avaient été réglés pouvaient communiquer entre eux. Les communications ne se faisaient pas par le réseau téléphonique mais sur les serveurs d’Encrochat, qui étaient hébergés… en France, chez OVH à Roubaix.

Après la découverte en 2017 de ce type de téléphone par la police néerlandaise lors de perquisitions visant la “Mocromafia”, la gendarmerie nationale française a réussi en 2020 à infiltrer les serveurs d’Encrochat et a pu ainsi distribuer un “malware” permettant de collecter les données de localisation des téléphones (quand activée), les mots de passe, les messages et les données des points d’accès wifi par lequel les téléphones communiquaient. Vous verrez plus bas pourquoi la collecte de l’ensemble de ces informations est importante. Cela a donné lieu à plus d’une centaine d’arrestations, la saisie de dizaines de tonnes de stupéfiants, de dizaines de millions d’euros et de nombreuses armes.

Le deuxième affaire concerne Sky ECC, un service commercialisé par la société canadienne Sky Global. Même principe qu’Encrochat, mais cette fois en utilisant non pas Android mais la plateforme Blackberry - la première qui a permis aux possesseurs de téléphones de la même marque d’y recevoir de manière sécurisée leurs emails. Infiltration par la police des serveurs, siphonnage de données, arrestations en masse en Belgique et aux Pays-Bas.

La manipulation orchestrée par le FBI? L’agence fédérale américaine a eu l’idée de faire concevoir et commercialiser des téléphones et un système de communication par un indicateur qu’elle contrôlait. La nature ayant horreur du vide, sa distribution a explosé après les fermetures d’Encrochat et de Sky ECC. C’est l’opération Trojan Shield et ANOM décrits dans cette vidéo. Bilan : plus de 800 interpellations dans seize pays - sauf aux USA où les preuves électroniques collectées de la sorte sont irrecevables à cause des lois … protégeant la vie privée.

Derrière ce qui semble des opérations de police judiciaire rondement menées, se posent tout un tas de questions, à commencer par leur légalité.

Au Royaume-Uni, les tribunaux ont rejeté dans l’affaire Encrochat les preuves électroniques au motif de l’absence de lien établis entre les communications et les individus les ayant eu. C’est là le principal écueil des “preuves électroniques”: il faut prouver de manière irréfutable l’identité des personnes concernées - il faut attribuer les communications.

D’où les données collectées par le malware de la gendarmerie dans l’enquête Encrochat. Elles permettent par un faisceau d’éléments techniques, sur la base d’une démonstration, d’une très forte présomption, d’identifier les propriétaires des téléphones et auteurs des communications. Ce n’est pas une preuve au sens légal du terme.

Le plus gros écueil juridique est celui de l’interception en masse de toutes les communications de tous les utilisateurs d’un service électronique par des moyens intrusifs et de manière indiscriminée. C’est en droit européen parfaitement illégal. Les intrusions et les interceptions ne peuvent viser que des individus clairement désignés dans le cadre de procédures judiciaires et doivent être autorisées par un juge. Les éléments techniques recueillis de la sorte ne le seront pas en conformité avec la loi. Ils ne pourront donc pas être invoqués devant un tribunal.

Ce le cas par exemple de Signal, Whatsapp, Telegram ou l’application qui matière de criminalité pose le plus de problème en France, Snapchat. Emmanuel Macron ayant, fait du prince, octroyé la nationalité française à son PDG Evan Speigel, gageons que ce dernier coopère gentiment afin de s’éviter les mésaventures de Pavel Durov, à qui Macron avait également offert la nationalité française.

En Europe, des recours en masse ont été déposés pour faire vider (annuler) les éléments recueillis sur Encrochat des dossiers judiciaires. Sans succès puisque, par exemple, la Cour de cassation française et la Cour constitutionnelle allemande les ont jugés comme ayant été collectés d’une manière conforme au droit.

L’argument des justices des pays européens pour justifier l’intrusion dans les serveurs et l’interception de toutes les communications et données des téléphones est que Encrochat, Sky ECC et Anom ont été créés pour permettre de gérer des entreprises criminelles, et que l’écrasante majorité des clients de ces services étaient des criminels parce que conçus pour les criminels.

Encrochat, Sky ECC et Anom étaient des réseaux propriétaires, fermés, qui vendaient des services ne permettant la communication qu’entre les téléphones modifiés vendus par ces sociétés.

GrapheneOS n’est ni un service de communication, ni une application de messagerie chiffrée, mais un système d’exploitation libre, téléchargeable gratuitement. Les seuls serveurs que GrapheneOS gère sont ceux sur lesquels est stocké l’OS téléchargeable et permettant sa mise à jour.

Les chefs d’organisations de narcotrafic ne sont pas des imbéciles. Ils apprennent. Ils ont compris le danger que représente l’utilisation de services de communication “dédiés” aux activités criminelles et se sont rendus à l’évidence: se fondre dans la masse, en utilisant des applications grand-public, est la meilleure façon de réduire les risques.

Sur Signal, Whatsapp, Telegram ou Snapchat, hors de question d’intercepter toutes les communications de manière indiscriminée : c’est illégal. Finies les grosses affaires permettant à des dirigeants de faire croire qu’ils agissent alors qu’ils ne font rien. Terminées les enquêtes les fesses bien au chaud sur sa chaise de bureau. Il va falloir reprendre les planques, secouer les tontons, collecter renseignements et preuves - bref enquêter réellement.

C’est vraisemblablement là la raison pour laquelle accéder aux téléphones est devenue l’obsession des pouvoirs publics. La raison de la campagne menée contre GrapheneOS, que l’Etat français cherche à présenter sous le même jour qu’Encrochat, Sky ECC ou Anom, parce que ses gadgets israéliens tels Cellebrite ne fonctionnent pas.

Certains rétorqueront que ceux qui n’ont rien à cacher ne devraient pas craindre de telles mesures attentatoires à la vie privée. Rien à cacher certes, mais l’Etat n’a pas à le savoir, à moins qu’un juge l’ait ordonné. C’est un droit fondamental. Un droit de l’Homme.

Loin de nous de remettre en cause les compétences des enquêteurs de la PJ. Il nous faut cependant constater que depuis l’élection de Nicolas Sarkozy et l’imposition de “la politique du résultat”, la pression sur les services de police judiciaire - gendarmerie incluse - n’a fait que croître pour atteindre un paroxysme insupportable sous Emmanuel Macron.

Plus ceux qui nous gouvernent sont incapables de maintenir l’ordre sur l’ensemble du territoire, par incompétence, manque de colonne vertébrale et absence de volonté politique (certains avancent même que l’insécurité et le laxisme judiciaire fait partie intégrante de leur stratégie de gouvernement par la peur), plus ils ont besoin de grosses affaires bien spectaculaires à servir à la presse pour faire croire aux Français qu’ils agissent et maîtrisent la situation.

Nous sommes donc allés voir du côté des Etats-Unis, pays pionnier en matière de lutte contre la criminalité organisée, afin de nous renseigner sur la manière dont, outre-atlantique, on aborde la problématique des preuves électroniques.

Nous avons eu des échanges sous couvert d’anonymat avec deux experts encore en activité ayant une longue expérience judiciaire de la lutte contre le crime organisé, en particulier le narcotrafic. Voici en substance ce qu’il nous ont relaté.

GrapheneOS ne pose aucun problème aux USA parce que le 5e amendement de la Constitution garantit le droit à ne pas s’incriminer soi-même. Il n’existe donc pas d’obligation de communiquer le code de déverrouillage de son portable aux forces de l’ordre à peine de poursuites.

GrapheneOS fonctionne sur des téléphones qui sont identifiés sur le réseau téléphonique comme n’importe quel autre téléphone. Les données de bornages sont dans la plupart des cas bien plus utiles à l’élucidation de crimes que les données contenues dans le téléphone. Graphene OS ne permet que d’échapper à la surveillance de masse privée, celle orchestrée par Google et les éditeurs d’application. Il ne permet pas de se soustraire aux techniques d’enquête judiciaires.

En cas de saisie d’un téléphone lors de l’exécution d’une perquisition, il appartient à l’Etat de le déverrouiller. Ce qui ne signifie pas pour autant que les forces de l’ordre n’utilisent pas des stratagèmes, comme celui de saisir (si un mandant le permet) le téléphone d’un suspect qu’il vient de déverrouiller lui-même pour appeler son avocat, par exemple.

Nos deux experts confirment l’importance des données contenues dans les smartphones, qui est surtout prégnante pour les affaires de “criminalité générale” et de délinquance de rue, type gangs. Le cas typique qu’ils nous ont cité est la femme qui planifie avec son amant l’assassinat de son mari sur une messagerie cryptée sans activer l’effacement immédiat des messages après lecture. Ou bien des racailles ayant planifié un drive-by shooting.

En revanche, dès qu’on touche au vrai crime organisé, c’est à dire à des gens qui ne bricolent pas, qui ont fait profession d’enfreindre la loi au sein d’entreprises criminelles, cette importance est nettement moindre.

D’abord parce que les individus en question sont beaucoup plus sophistiqués et disciplinés, au sens où ils ont conscience des preuves que peuvent contenir leurs smartphones et agissent en conséquence. Cela ne veut pas dire qu’ils ne communiquent pas électroniquement, mais qu’ils s’assurent que ces communications ne puissent par leur être attribuées. Quelle importance a judiciairement le contenu d’une conversation si on ne peut pas clairement identifier les personnes qui l’ont eu?

Ils utilisent des “burner phones”, des téléphones à usage unique achetés en liquide. Ils séparent leur téléphone personnel et leur téléphone “professionnel” en s’assurant que ce dernier soit en permanence vierge de données compromettantes. Des systèmes de “brassage” de cartes sim sont également très usités, qui permettent de brouiller les pistes tant en matière d’attribution de la ligne que de géolocalisation. Ces individus prévoient les moyens de se débarrasser efficacement de leurs téléphones à la moindre alerte.

En Europe, si ils étaient bien organisées, les méthodes des utilisateurs d’Encrochat, Sky ECC et Anom étaient peu sophistiquées, au point d’échanger sous couvert de chiffrement des preuves de leurs crimes. Ces gens n’avaient aucune idée de la sécurité opérationnelle, nécessité que le chiffrement ne vient pas obérer.

En ce qui concerne le grand trafic de stupéfiants aux USA, principalement les cartels sud-américains, on a affaire à des organisations cloisonnées au sein desquels chaque individu ne connait et ne communique qu’avec les complices nécessaires.

Ces organisations disposent de tels moyens qu’elles ont développé leur propres infrastructures de communication. Cela ne date pas d’hier. C’était déjà le cas avec les cartels colombiens qui dans les années 1970-1980 utilisaient des radios HF sécurisées pour communiquer directement avec leurs membres aux USA afin de planifier les livraisons de cargaisons de cocaïne.

Dans les affaires de crime organisé, les appareils contiennent peu de preuves électroniques mais plutôt du renseignement, certes fort utile pour intercepter les chargements de stupéfiants ou les fonds issus de leur vente, qui transitent par des circuits séparés. Anom n’a pas donné lieu à des arrestations aux USA parce que les éléments recueillis ne pouvaient être utilisés devant un tribunal. En revanche les renseignements ainsi obtenus ont permis d’accélérer des enquêtes existantes ou d’en ouvrir de nouvelles.

C’est l’accumulation de ce renseignement, venant s’ajouter à la surveillance physique, aux écoutes téléphoniques et surtout à un travail d’infiltration et à l’utilisation de repentis qui permet de bâtir un dossier démontrant l’existence d’une organisation criminelle et d’en poursuivre les membres en vertu de la loi RICO (Racketeer Influenced and Corrupt Organization Act), y compris les chefs de ces entreprises, même s’ils sont isolés des agissements des criminels “de terrain” appartenant à leur organisation.

Ces enquêtes sont longues. Il faut en moyenne de deux à cinq ans pour développer un dossier susceptible d’être jugé avec de bonnes de chances de condamnation.

Le crime organisé est soit du commerce illicite - il y a d’un côté des flux de produits et l’autre les flux d’argent correspondants - soit des services illicites - il y a d’un côté par exemple un flux de services services sexuels et de l’autre le flux d’argent en résultant. S’attaquer aux revenus des entreprises criminelles est judiciairement plus efficace que de se concentrer sur l’interception de leurs marchandises, qui est en premier chef le travail des douanes.

Dans le crime organisé, personne ne fait de grosses affaires avec des inconnus. En conclure implique toujours des rendez-vous en “présentiel”. D’où le rôle central des techniques policières traditionnelles et de la coopération internationale.

Outre la loi RICO, les USA disposent de deux avantages par rapport à l’Europe.

Le premier est une justice implacable qui impose les très lourdes peines prévues au code pénal fédéral. Cela permet de recruter relativement facilement des informateurs qui vont recueillir renseignements et preuves en échange d’une réduction de peine, ou bien témoigner à charge. Le principe dit “three strikes”, par lequel les individus sont automatiquement condamnés à partir de la troisième infraction grave à une peine de prison incompressible allant de 25 ans à la perpétuité réelle est particulièrement efficace pour retourner les criminels les plus endurcis.

Le second est que la loi américaine autorise l’infiltration sous couverture des organisations criminelles par des agents fédéraux hors du contrôle du juge, y compris dans l’objectif de provoquer des flagrants délits.

Que faut-il en conclure ?

Les preuves électroniques provenant de téléphones portables restent difficiles à manier parce que leur recevabilité dépend de la manière dont elles ont été extraites, de la crédibilité des outils et des procédures utilisés pour ce faire, de la robustesse des métadonnées extraites et de potentielles altérations des données résultants de leur extraction. Elles donnent lieu à des batailles d’experts. Elles ne remplacent en aucun cas les bonnes vieilles preuves matérielles, elles ne viennent que les renforcer.

En revanche, elles sont intéressantes en matière de renseignement, mais leur collecte ne peut se faire aux USA à l’encontre de la vie privée et hors du contrôle d’un juge, comme c’est souvent le cas en Europe continentale, en particulier en France.

Passionnant, éclairant et limpide pour comprendre les techniques et les enjeux. Merci de cette description qui a en plus le mérite de bien décrire le contexte général qui est effectivement moins la lutte anti narcos que le fantasme des politiques : réaliser 1984 pour de vrai. Staline en a rêvé…

Dans ce contexte, il est intéressant de constater la volonté de macron d’imposer un chat control via l’UE ce défenseur de toutes les mauvaises causes, et la tentative de cette même UE de brider X depuis que ce réseau refuse la censure demandée par Breton et ses successeurs.

Je ne suis pas un admirateur des USA et de leurs excès, mais l’UE a perdu totalement ses valeurs et a trahi les peuples et leurs Histoires. Tout ce qui pourra contribuer à garantir les libertés de penser, parler et s’exprimer doit donc être encouragé.

Et les fans de la censure pour leurs misérables intérêts politiques ou pécuniers personnels doivent être férocement combattus.